Nieuwe golf aanvallen treft duizenden ASUS-routers in Nederland

De afgelopen weken zijn verschillende modellen ASUS-routers doelwit geworden van een slimme en opvallend verraderlijke aanvalscampagne. Volgens onderzoeksbedrijf GreyNoise zijn ten minste drie populaire typen getroffen door een onbekende dader – iemand die duidelijk weet wat hij doet en over genoeg middelen beschikt om zijn plan uit te voeren.

waar het normaal vaak om kleine groepen slachtoffers gaat, is dit keer het speelveld een stuk breder. Inmiddels blijken zo’n 9.000 apparaten wereldwijd al besmet, en dit aantal groeit rustig door. Experts vermoeden dat de aanvallers hiermee de basis leggen voor een toekomstige botnet, een netwerk dat bij uitstek wordt gebruikt voor DDoS-aanvallen. Ook Nederland is niet veilig: bekende providers als Ziggo en KPN leveren geregeld routers uit die qua model overeenkomen met de doelwitten.

Onzichtbare achterdeurtjes—zonder zichtbare malware

De eerste toegang krijgen de aanvallers met brute-force-technieken en slimme trucs die nog geen officieel CVE-nummer hebben gekregen (het internationale register voor cyberzwakke plekken). Daarna maken ze handig gebruik van een bekend beveiligingslek—CVE-2023-39780—waarmee ze vanuit de router zelf willekeurige commando’s uitvoeren en instellingen naar hun hand zetten.

Opvallend genoeg gaat het ze niet om het installeren van malware of een klassiek virus, maar om iets subtielers: het creëren van een permanente achterdeur. Ze schakelen toegang via SSH in op een ongebruikelijke poort (TCP/53282) en plaatsen een eigen publieke sleutel in de NVRAM (geheugen dat ook na een herstart of update gewoon blijft staan). Daardoor hebben de indringers blijvend toegang—zonder directe aanwijzingen voor vreemde activiteit.

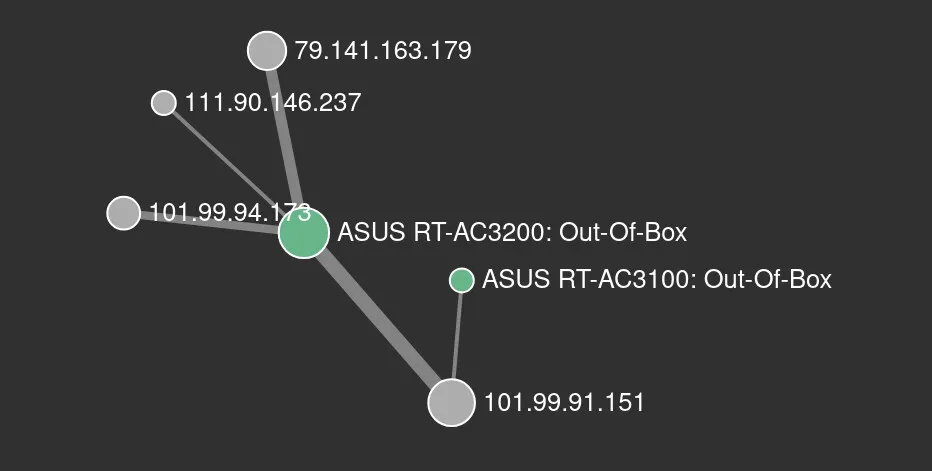

GreyNoise wist het voorval na te bootsen op verschillende modellen, waaronder de ASUS RT-AC3100, RT-AC3200 en RT-AX55. Waarschijnlijk zijn echter ook andere modellen kwetsbaar—zeker als u een wat ouder exemplaar gebruikt.

Achter deze aanval schuilt waarschijnlijk een APT-groep

Hoewel het niet officieel is bevestigd, wijst alles erop dat hier een Advanced Persistent Threat (APT) achter zit. Zulke groepen zijn berucht om hun geavanceerde aanpak, lange adem en de manier waarop ze met minimale sporen opereren. Vaak hebben ze banden met overheden of spionagenetwerken en zijn ze speciaal uit op gevoelige of strategische doelen.

Overigens is het opmerkelijk dat men pas eind maart het lek ontdekte, met dank aan de tool Sift van GreyNoise. Pas nadat de details waren afgestemd met de overheid en grote bedrijven, werden de technische feiten gedeeld met het publiek.

Hoe weet u of uw router besmet is?

Het goede nieuws: ASUS heeft de CVE-2023-39780 inmiddels gerepareerd via een firmware-update. Het slechte nieuws: is uw router vóór deze patch al besmet, dan blijft de geheime toegang bestaan. Dus alleen updaten of even herstarten is niet genoeg.

GreyNoise geeft een aantal stap-voor-stap aanwijzingen—maar eerlijk is eerlijk, voor wie niet technisch onderlegd is zijn deze niet allemaal eenvoudig. Toch is het verstandig ze in elk geval bij de hand te hebben:

- Log in op uw router en kijk of het SSH-protocol is ingeschakeld op poort TCP/53282.

- Controleer het bestand authorized_keys op ongewenste publieke sleutels.

- Blokkeer deze IP-adressen direct: 101.99.91.151, 101.99.94.173, 79.141.163.179 en 111.90.146.237.

- Heeft u een vermoeden van besmetting? Zet de router compleet terug naar fabrieksinstellingen en stel alles handmatig opnieuw in. Gebruik vooral geen oude back-ups.

Het zorgwekkende aan deze aanval is vooral dat hij zich vrijwel onzichtbaar nestelt—zonder typische virussignalen of vreemde pop-ups. In veel gevallen kan het maanden duren voor gebruikers iets merken, áls ze het al merken.

Waarom de beveiliging van routers in 2025 iedereen aangaat

Eén ding wordt weer pijnlijk duidelijk: de beveiliging van thuisnetwerken wordt nog te vaak onderschat. Zeker nu we volop werken vanuit huis, gevoelige documenten delen via wifi en standaard inloggen op slimme apparaten, loont het om basics als een sterk wachtwoord, regelmatige updates en het uitschakelen van ongebruikte functies serieus te nemen.

ASUS laat weten dat uw router veilig blijft als u altijd de laatste firmware installeert. En tja—voor de mensen die toevallig vandaag in een canaldorp als Amersfoort wonen en hun Ziggo-router al jaren niet hebben aangeraakt: dit is echt het moment om daar wél even tijd voor te maken.

Tot slot: deel uw ervaringen

Is uw router ooit getroffen door een aanval? Heeft u zelf nog extra tips om uw netwerk veiliger te maken? Deel ze gerust—want hoe digitaler ons leven wordt, hoe meer we hebben aan de ervaringen van elkaar.